在网上采用的环节中,通常会碰到各式各样的黑客攻击,如:扫描仪类的进攻,DoS进攻等。

我厂公司级路有器内嵌了现在常用的黑客攻击防护措施,适用内/外界进攻预防,给予扫描仪类进攻、DoS类进攻、异常包和带有IP选择项的包等进攻维护,能探测及阻拦IP 详细地址蒙骗、源路由器进攻、IP/端口扫描器、DoS等黑客攻击,合理避免Nimda进攻等。(无线路由器仅仅针对互联网中常用的伤害开展安全防护,针对网上的使用开展监管,而病毒感染,木马病毒等这种处在网络层的运用,我厂无线路由器并并不是电脑杀毒软件,并非我还在无线路由器上设定了服务器防火墙或进攻安全防护等,您的电脑就不容易中病毒)

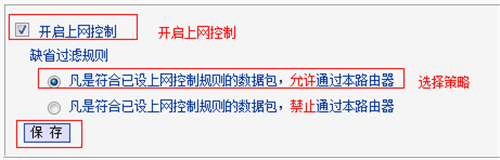

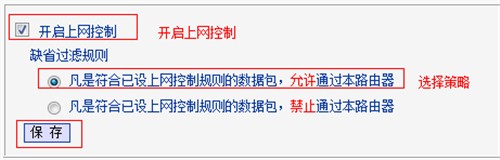

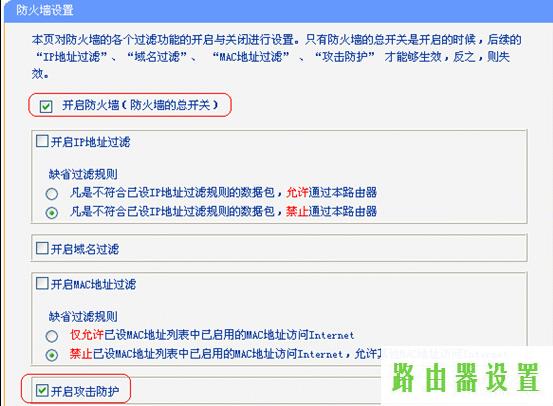

在打开进攻安全防护时,务必打开无线路由器“服务器防火墙总闸”,选定相应的“打开进攻安全防护”:

在菜单栏中的“安全策略”->“进攻安全防护”中,能够看见无线路由器对于各种各样黑客攻击的安全防护及设定;

在其中各自对于多种常用的黑客攻击开展安全防护:恰当设定各类保护的阀值,能够合理的对各种各样进攻开展安全防护。请依据您的网络空间开展对应的设定,一般能够应用无线路由器默认设置的值,或是能够自已开展设定。在设定的情况下,阀值不必安装过小,会造成阻拦过高,有可能把互联网中常规的数据文件误以为不法的数据文件,使您的互联网无法正常的应用;阀值也不必安装过大,那样会起不上进攻安全防护的实际效果。

在地区的设定中,能够挑选LAN和WAN,若挑选LAN表明对来源于局域网络的数据开展监管;而挑选WAN表明对来源于外网地址的数据开展监管。

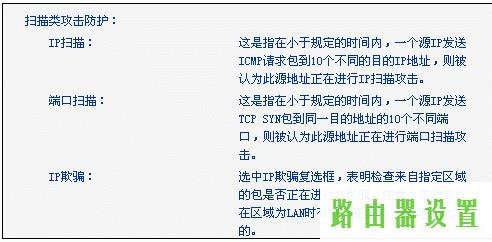

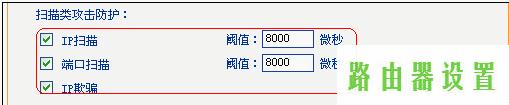

1、扫描仪类的进攻安全防护具体有三类:IP扫描仪,端口扫描器,IP蒙骗。

在其中WAN地区沒有IP蒙骗设定。扫描仪一般全是进行进攻的第一个流程,网络攻击还可以运用IP扫描仪和端口扫描器来获得总体目标互联网的服务器信息内容和总体目标服务器的端口号对外开放状况,随后对某服务器或是某服务器的某端口号进行进攻,对扫描仪开展提前的判定并维护能够合理的预防进攻。我厂公司级无线路由器对扫描仪类伤害的判定根据是:设定一个時间阀值(微秒级),若在要求的间隔时间内某类数据文件的总数超出了10个,即评定为开展了一次扫描仪,在下面的2秒時间里回绝来源于同一源的这个扫描仪数据文件。阀值的设定一般提议尽量的大,最高值为一秒,也就是1000000细微,一般强烈推荐0.5-一秒中间设定。(阀值越大,服务器防火墙对扫描仪越“比较敏感”)

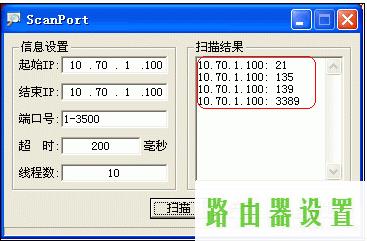

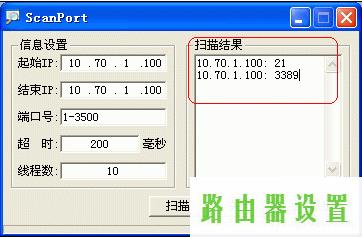

下边为无线路由器沒有打开进攻安全防护下,应用端口扫描器专用工具开展检测的結果:

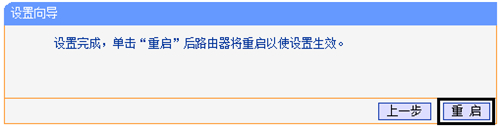

打开了无线路由器的“进攻安全防护”:

这时开展端口扫描器的结果显示为:

根据抓包软件剖析,无线路由器检验到有端口扫描器进攻,开展了相对的进攻安全防护,漏洞扫描工具沒有接受到前面电子计算机回到的信息内容,因此在端口扫描器的情况下,没法进行端口扫描器。这时。无线路由器推送了一个事件日志给日志服务器,检验到有进攻的存有。

在启用了服务器防火墙的进攻安全防护后,扫描软件扫描仪有误。但无线路由器每一次的扫描仪分辨容许十个扫描仪数据文件根据,因而有可能目地电子计算机对外开放的端口号恰好在被容许的十个数据文件当中,也可以被扫描仪到,但这个概率是聊胜于无的。

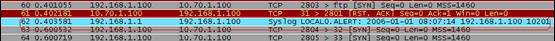

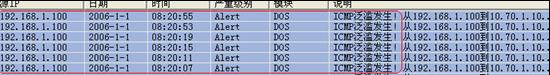

日志服务器上纪录表明有端口扫描器进攻:

有关日志服务器的应用,请参照《日志服务器的安装与使用》,系统日志中很明确的记载了内部网电脑上192.168.1.100有端口扫描器的个人行为。

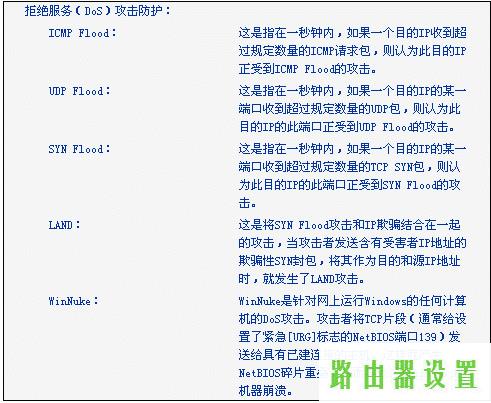

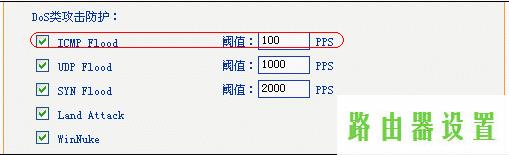

2、DoS类的进攻具体有:ICMP Flood、UDP Flood、SYN Flood、Land Attack、WinNuke。

拒绝服务攻击(DoS–Denial of Service)进攻的效果是用极为很多的虚似信息流广告耗光总体目标服务器的資源,总体目标服务器迫不得已全力以赴解决虚报信息流广告,进而影响到对一切正常信息流广告的解决。假如进攻来源于好几个服务器ip,则称之为分布式系统拒绝服务攻击DDoS。

我厂公司级无线路由器对DoS类伤害的判定根据为:设定一个阀值(企业为每秒钟数据文件数量PPS=Packet Per Second),假如在要求的间隔时间内(一秒),某类数据文件超出了设定的阀值,即评定为发生了一次洪泛进攻,那麼在下面2秒的時间内,忽视掉下去自同样进攻源的这一种类数据文件。

这儿“DoS类进攻安全防护”阀值设定与上边“扫描仪进攻”阀值恰好反过来,值越低越“比较敏感”,但一般也不可以过小,一切正常的运用不可以危害,我们可以按照自身的条件在具体的使用中动态性调节。

下边为一个ICMP的事例,在无线路由器沒有打开进攻安全防护的情形下,ping前面的电子计算机:

![[标识:tag]](https://www.212822.com/wp-content/uploads/tplogin/2110152326151777.jpg)

应用发包工具,对前面的电子计算机开展1000pps的ping实际操作,根据抓包软件能够见到,前面的电脑都是有回复。

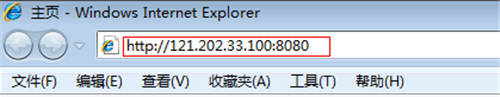

而开始了无线路由器进攻安全防护的ICMP Flood进攻安全防护,设定阀值为100pps。

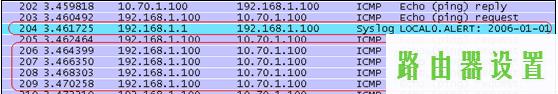

这时开展抓包软件剖析:

无线路由器检验到有ICMP Flood进攻存有,推送了一个日志给日志网络服务器,在之后的ping要求中,也没有获得回复。合理地避免了ICMP Flood进攻。

日志网络服务器中,还可以查询到对应的进攻信息内容:

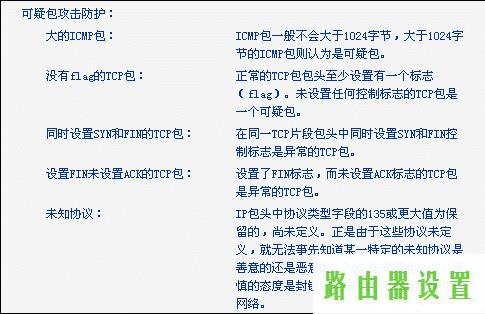

3、异常包类安全防护包含五类:大的ICMP包(超过1024字节数)、沒有Flag的TCP包、与此同时设定SYN和FIN的TCP包、仅设定 FIN 而并没有设定ACK的TCP包、不明协议书。

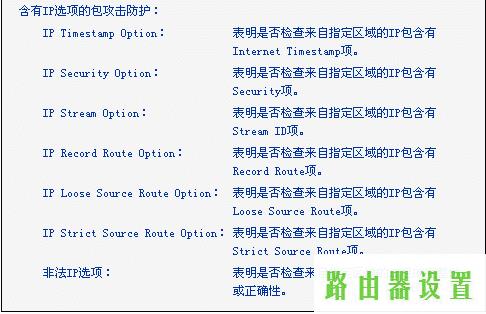

4、带有IP选择项的包安全防护:在 Internet Protocol 协议书(RFC 791)中,特定了一组选择项以保证独特路由器操纵、确诊专用工具和安全系数。它是在 IP 呼和浩特中的目标详细地址以后。协议书觉得这种选择项“ 对最常见的通讯是多余的”。在具体应用中,他们也极少发生在 IP 呼和浩特中。这种选择项常常被用作一些故意主要用途。

IP选择项包含:

选定一项IP选择项的勾选框,则查验;消除选择项的挑选,则撤销查验。

一般状况下上边两部份的数据文件是不可能发生的,归属于异常的包,可能是病毒感染或是网络攻击的揣摩,无线路由器在设定了相对的进攻安全防护得话会将相应的数据文件丢掉。

文中具体讲解了我厂公司级无线路由器的进攻安全防护的解决体制及其实际效果,根据举了好多个事例开展详尽地叙述。事例中采用的主要参数只求检测应用,并不一定切合实际的应用自然环境,在实际的运用全过程中,还必须依据您的具体互联网应用条件开展调节,寻找一个科学合理的阀值,才可以合理的保障您的互联网。