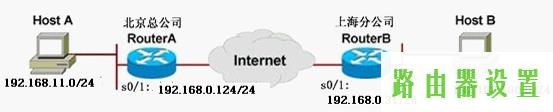

一、 Cisco(Route B)配备

1. Cisco ACL配备(关键是为什么总流量做IPSec时引入)

router(config)# access-list 110 permit IP 192.168.11.0 0.0.0.255 192.168.100.0 0.0.0.255

router(config)# access-list 110 permit IP 192.168.100.0 0.0.0.255 192.168.11.0 0.0.0.255

2. 第一阶段IKE的配备

i. 应用与共享资源密匙开展身份认证,与共享资源密匙为cisco1122

ii. 加密技术:des

iii. 验证优化算法:md5

iv. DH组:group2

v. 第一阶段SA有效期限 28800秒

router(config)# crypto isakmp enable #开启IKE(默认设置是运行的)

router(config)# crypto isakmp policy 100 #创建IKE对策,优先为100

router(config-isakmp)# authentication pre-share #应用预共享资源的账户密码开展身份认证

router(config-isakmp)# encryption des #应用des加密方法

router(config-isakmp)# group 2 #特定密匙十位数,group 2安全系数高些,但更耗cpu

router(config-isakmp)# hash md5 #特定hash优化算法为MD5(别的方法:sha,rsa)

router(config-isakmp)# lifetime 28880 #特定SA有效期限時间。默认设置86400秒,两边要一致

router(config)# crypto isakmp key cisco1122 address 192.168.0.124 #配备预共享资源密匙(cisco要特定另一方详细地址)

3. IPSec第二阶段配备

i. 配备IPSec互换集:具体便是界定第二阶段的数据加密验证优化算法,事后引入

加密技术:des;验证优化算法:md5;封裝协议书:ESP

router(config)# crypto ipsec transform-set abc esp-des esp-md5-hmac

配备IPSec互换集 abc这一姓名能够随意取,两边的名称也并不一样,但别的主要参数要一致。

ii. 配备IPSec 数据加密图:事实上便是标志另一方的真实身份,什么总流量做IPSec,第二阶段SA存活期及其将以上互换集引入

router(config)# crypto map mymap 100 ipsec-isakmp #建立数据加密图mymap 可自定名字

router(config-crypto-map)# match address 110 #用ACL来界定数据加密的通讯

router(config-crypto-map)# set peer 192.168.0.124 #标志另一方无线路由器IP地址

router(config-crypto-map)# set transform-set abc #特定数据加密图应用的IPSEC互换集

router(config-crypto-map)# set security-association lifetime 86400 #特定第二阶段SA存活期

4. 将数据加密图运用到插口上

router(config)# interface ethernet0/1 #进到WAN口

router(config-if)# crypto map mamap #将数据加密图运用到该插口

5. 配备NO NAT :确保在浏览IPSec对端网络192.168.11.0/24时不开启NAT,走IPSec隧道施工

router(config)#nat (inside) 0 access-list 110

6. 留意在Cisco上不必开启PFS

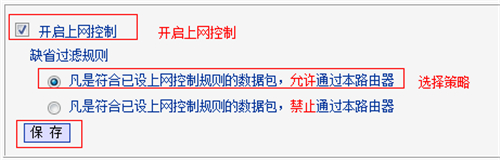

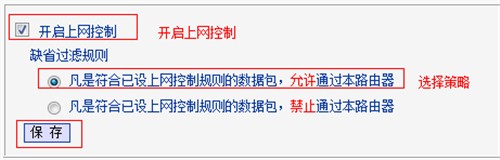

二、UTT 2512(Router A)配备